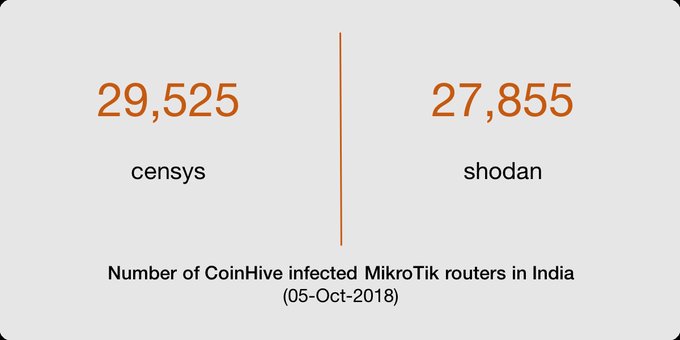

A Banbreach biztonsági cég legfrissebb jelentése szerint a cryptojacking-jelenség áldozatává vált routerek száma az utóbbi két hónapban megduplázódott Indiában. A Hard Fork beszámolójában olvasható, hogy a hackerek több mint 30.000 routert törtek fel országszerte.

A Banbreach monitorozta az internetes adatforgalmat. Minden eszközt sikeresen megtaláltak, mivel publikus IP -ímmel rendelkeztek, amelyek lehetővé tették a routereken keresztüli adatforgalom vizsgálatát.

Kutatása értékelésében a Banbreach az Indiai lakott területeket hrom kategóriába sorolta a legkevésbé fertőzöttől a legfertőzöttebbig. Eszerint a fertőzött eszközök 45 százaléka a legkevésbé lakott területeken van.

„A Tier 3 városok a leginkább érintettek, a Tier 1 után.” – Banbreach (Twitter), 2018. október 5.

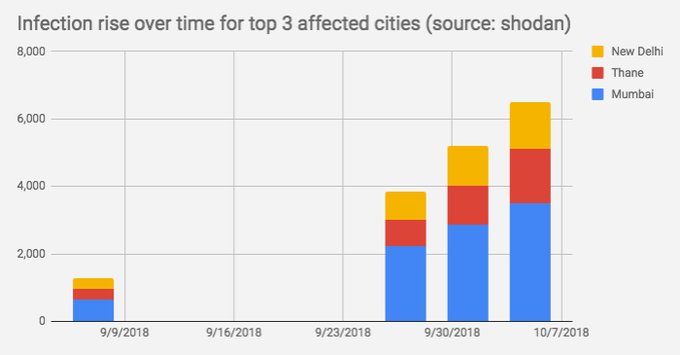

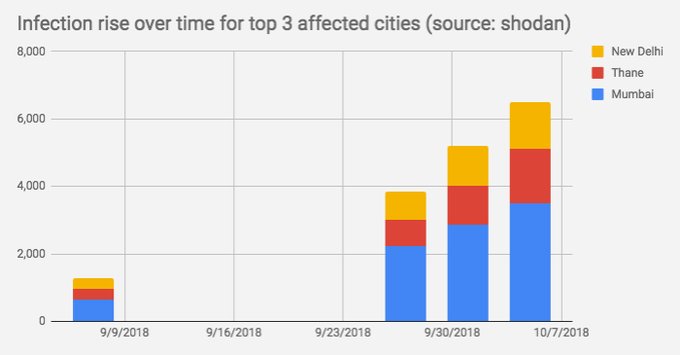

„A három legtöbb fertőzött eszközzel rendelkező városban az eszközök számában 500 százalékos növekedés figyelhető meg.” – jelentette ki a biztonsági cég

„A veszélyeztetett routerek száma az elmúlt hónapban megduplázódott, a három legveszélyeztetettebb városban a növekedés ötszörös volt” – Banbreach (Twitter), 2018. október 5

Bár a CoinHive nem rosszindulatú szoftver – hiszen jótékonysági szervezetek használják – nagy népszerűségnek örvend a hackerek körében, mivel segítségével lehetséges böngészés közben rejtett kriptovaluta bányászatot (azaz „cryptojackinget”) végezni. A szoftver segítségével a hackerek a felhasználók gépeivel XMR-t bányásztatnak.

A kapcsolódó kutatások azt állítják, hogy a CoinHive által „fertőzött” hardverek által előállított Monero mennyisége havonta a 250.000 dollárt is meghaladja.

Vipin Nathaw, egy IT biztonság iránt érdeklődő mumbai lakos tweetjében azt írja: „ugyanilyen fertőzést fedeztek fel saját internetszolgáltatója (ISP) által kibocsátott routerükben is, valószínűleg minden kibocsátott eszköz fertőzött”.

A Cointelegraph a múlt hónapban számolt be arról, hogy India kormányzati hivatalos weboldalai a cryptojacking legfőbb célpontjává váltak, több mint 119 indiai weboldalon tevékenykedik illegálisan a CoinHive kód. A jelentés szerint az országban 13.500 háztartásban található rosszindulatú, cryptojacking célra alkalmazott router.

Egy júniusi tanulmány megállapította, hogy az XMR hihetetlenül magas monopóliummal rendelkezik a rosszindulatú bányászprogramok által alkalmazott kriptovaluták között. A forgalomban lévő Monero közel 5 százaléka, azaz nagyjából 175 millió dollár értékben – keletkezhetett illegális bányászat következtében.

Várjuk hozzászólásaitokat itt lent, illetve a közösségimédia-felületeken. Ne hagyd ki a többi hírt, és iratkozz fel hírlevelünkre. Ne felejtsd el nyomon követni oldalunkat a Facebookon az Instagramon és a Twitteren. Legyen szép napod! 🙂